ما هو هجوم الهندسة الاجتماعية؟

هل رأيت بعض العناوين المخيفة حول "هجوم الهندسة الاجتماعية" الجديد ولكنك لست متأكدًا مما يعنيه ذلك في الواقع؟ إذن أنت في المكان المناسب لأننا أنشأنا هذا الدليل لتفاصيل معنى المصطلح ، وبعض النصائح السريعة حول كيفية تجنب الوقوع ضحية لها.

النسخة المختصرة هي أن هجوم المهندس الاجتماعي هو النقطة التي يتحد فيها إساءة استخدام الكمبيوتر مع خداع الثقة القديم. على وجه التحديد ، تعتبر هجمات الهندسة الاجتماعية عمليات احتيال تستغل الجزء الأكثر ضعفًا في أي نظام تقني: المستخدم.

يمكن تنفيذ هجمات الهندسة الاجتماعية عبر الويب والبريد الإلكتروني والهاتف والرسائل النصية القصيرة أو الرسائل الفورية أو شخصيًا. يعتمدون على خداع المستخدم للاعتقاد بأن الفاعل السيئ هو ممثل صادق ، على سبيل المثال ، أمازون أو Microsoft لفترة كافية لمنح الفاعل السيئ بيانات اعتماد تسجيل الدخول أو الوصول إلى أجهزة الكمبيوتر أو الأموال.

يمكن أن تحدث هجمات الهندسة الاجتماعية في الوقت الفعلي ، حيث يتحدث شخص ما إليك بنشاط عبر الهاتف أو يتواجد فعليًا في مكتبك ؛ بشكل غير متزامن من خلال تبادل رسائل البريد الإلكتروني مع ممثل سيئ يتظاهر بأنه شخص ليس كذلك ، أو أنه فخ سلبي يتم تسليمه عبر بريد إلكتروني أو موقع ويب أو حتى محرك أقراص USB فعلي.

Kaspersky Total Security - خصم 60٪ الآن

حماية حائزة على جوائز ضد المتسللين والفيروسات والبرامج الضارة. يتضمن برنامج VPN مجاني و Password Manager و Kaspersky Safe Kids.

رمز الاستخدام: KTSQ210 لتوفير 10٪ إضافية على خصم 50٪ الرائع بالفعل

- الكود: KTSQ210

- 60٪ خصم

- 16 جنيهًا إسترلينيًا في السنة

أمثلة على هجمات الهندسة الاجتماعية

التصيد، حيث يرسل أحد الممثلين السيئين رسائل ، غالبًا عبر البريد الإلكتروني ، مصممة لتبدو وكأنها من شركة شرعية ، مع نية إقناعك بتسليم تفاصيل تسجيل الدخول الخاصة بك أو الإذن بالدفع هي مثال شائع للهندسة الاجتماعية الهجمات. غالبًا ما يفعلون ذلك من خلال تقديم صفقة محدودة الوقت لا تقاوم أو التهديد بعواقب وخيمة (مثل دفع مبالغ زائدة وشيكة) لإثارة الذعر للضحية والاندفاع للنقر دون التفكير في ماهيتها عمل.

تركز بعض الهجمات من هذا النوع بدلاً من ذلك على الحصول عليها البرمجيات الخبيثة على جهاز كمبيوتر عن طريق إقناع المستخدم بأنه برنامج شرعي. عندما كان Adobe Flash لا يزال قيد الاستخدام ، غالبًا ما رأينا مواقع ضارة توزع برامج ضارة تحت ستار تنزيل Flash player. بمجرد خداع المستخدم لتثبيته ، يمكن للبرامج الضارة التجسس عليهم ومحاولة ذلك اختراق شبكتهم أو إساءة استخدام موارد النظام للمشاركة في شبكات الروبوت أو إرسال بريد عشوائي أو خاص بي عملة مشفرة.

الرسائل الخادعة للدعم الفني. من بين الأكثر شعبية مكالمات دعم وهمية يتظاهر بأنه من شركة Microsoft. أبلغ مثال سيئ السمعة المستخدم أنه مصاب بمرض البرمجيات الخبيثة الإصابة ، و "إثبات" ذلك من خلال جعل المستخدم يفتح Windows Event Viewer ، وهو عارض سجل يظهر العديد الأخطاء والتحذيرات الحميدة تمامًا التي تبدو مخيفة لشخص لا يعرف ما الذي يبحث عنه في.

تستخدم بعض الرسائل الخادعة للدعم الفني النوافذ المنبثقة على الويب "Screenlocker" لتجميد المتصفح لتعطيل الضحية مؤقتًا الكمبيوتر وإرشادهم إلى الاتصال بـ "رقم هاتف الدعم الرسمي" ، الذي يعمل بطريقة مماثلة لـ غير مشفر برامج الفدية، والتي هي نفسها تستخدم عناصر الهندسة الاجتماعية.

"Scareware" ، فئة ذات صلة والتي غالبًا ما تحتوي على نوافذ منبثقة عبر الإنترنت تحذرك من إصابة جهاز الكمبيوتر الخاص بك ببرامج ضارة ، إلى جانب أداة "مكافحة البرامج الضارة" القابلة للتنزيل والتي تعد في حد ذاتها ضارة.

استهدفت مكالمات وهمية من أو إلى فريق دعم تكنولوجيا المعلومات في الشركة ، على سبيل المثال طلب بيانات اعتماد تسجيل الدخول أو معلومات حساسة أخرى.

يمكن أن تعتمد هجمات الهندسة الاجتماعية المادية على الإلهاء أو التنافر ، مثل a مثال نعومي وو لمختبِر اختراق يرتدي ملابس ضيقة ، يقوم بتصوير فيديو لنفسها باستخدام عصا سيلفي ويتم تجاهلها تمامًا عندما تتأرجح في وقت سابق من الاستقبال والأمن ، أو العكس ، الاندماج في الخلفية ، على سبيل المثال من خلال الظهور وكأنك من المفترض أن تكون في مكان ما من خلال حمل حافظة ، والمشي بشكل هادف و يرتدي مرحبا للوصول إلى موقع آمن.

بمجرد الدخول إلى موقع يفترض أنه مؤمن ، يمكن للممثل السيئ الوصول إلى أجهزة الكمبيوتر أو المفاتيح أو البيانات لتعريض هدفه للخطر. ال "خادمة شريرة"الهجوم الذي تشير إليه وو في الفيديو غالبًا ما يتضمن موظفين فعليين في شركة (نموذجًا أصليًا فندق) باستخدام وصولهم لخرق الجهاز الإلكتروني لهدفهم ، ولكن يمكن أيضًا القيام بذلك عن طريق المحتال.

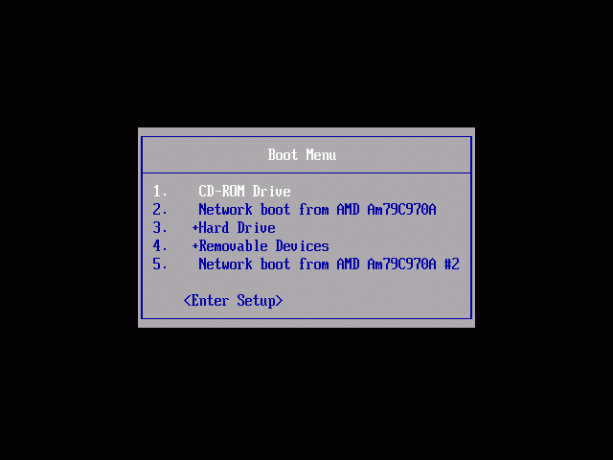

هجوم جسدي آخر ، بدلاً من تاريخ بيعه ولكنه لا يتطلب أي تفاعل بشري على الإطلاق ، هو "الاصطياد". يتم ترك محرك أقراص USB موبوء بالبرامج الضارة في مكان ما جذابًا ، ويُحتمل أن يكون مُسمى لتشجيع مكتشفه لتوصيله بجهاز كمبيوتر والتحقق منه. على الرغم من أننا قد تجاوزنا فترة طويلة أيام السماح لملفات التشغيل التلقائي لـ Windows بالعمل من وسائط قابلة للإزالة ، إلا أن هناك اسمًا ذكيًا البرنامج والملف التمهيدي على محرك الأقراص لا يزال بإمكانهما إقناع الهدف الصحيح بتخريب جهاز الكمبيوتر الخاص به عن طريق التشغيل معهم.

اقرأ دليل الأمان لمزيد من النصائح حول عيش حياة أكثر أمانًا على الإنترنت.

قد ترغب…

ما هي البرمجيات الخبيثة؟

ما هو WPA2؟

لماذا تحتاج إلى تحديث نظام التشغيل الخاص بك

ما هو VDSL؟

ما هو الـ ADSL؟

هل تطبيق Signal آمن؟ سألنا خبراء الأمن عن تطبيق المراسلة وبياناتك

لماذا نثق في صحافتنا؟

تأسست Trusted Reviews في عام 2004 لتقدم لقرائنا نصائح شاملة وغير متحيزة ومستقلة حول ما يجب شراؤه.

اليوم ، لدينا ملايين المستخدمين شهريًا من جميع أنحاء العالم ، ونقيم أكثر من 1000 منتج سنويًا.