Was ist ein Social-Engineering-Angriff?

Sie haben einige beängstigende Schlagzeilen über einen neuen „Social-Engineering-Angriff“ gesehen, der die Runde macht, sind sich aber nicht sicher, was das eigentlich bedeutet? Dann sind Sie an der richtigen Stelle, denn wir haben diesen Leitfaden erstellt, um die Bedeutung des Begriffs zu erläutern und einige schnelle Tipps zu geben, wie Sie vermeiden können, ihnen zum Opfer zu fallen.

Kurz gesagt ist ein Social-Engineer-Angriff der Punkt, an dem sich Computermissbrauch mit altmodischem Vertrauensbetrug verbindet. Insbesondere sind Social-Engineering-Angriffe Betrügereien, die den anfälligsten Teil eines jeden technischen Systems ausnutzen: den Benutzer.

Social-Engineering-Angriffe können über das Internet, E-Mail, Telefon und SMS oder Instant Messaging oder persönlich durchgeführt werden. Sie verlassen sich darauf, einen Benutzer zu täuschen und zu glauben, dass der schlechte Schauspieler ein ehrlicher Vertreter von beispielsweise Amazonas oder Microsoft lange genug, um dem Angreifer seine Anmeldedaten, Zugang zu seinem Computer oder Geld zu geben.

Social-Engineering-Angriffe können in Echtzeit stattfinden, wenn jemand aktiv mit Ihnen am Telefon spricht oder physisch in Ihrem Büro anwesend ist; asynchron wie durch einen Austausch von E-Mails mit einem schlechten Schauspieler, der vorgibt, jemand zu sein, der er nicht ist, oder eine passive Falle, die über eine E-Mail, eine Website oder sogar ein physisches USB-Laufwerk zugestellt wird.

Kaspersky Total Security – Jetzt 60 % Rabatt

Preisgekrönter Schutz vor Hackern, Viren und Malware. Beinhaltet kostenloses VPN, Passwort-Manager und Kaspersky Safe Kids.

BENUTZEN Sie den Code: KTSQ210, um zusätzlich zu den bereits fantastischen 50 % Rabatt weitere 10 % zu sparen

- CODE: KTSQ210

- 60 % Rabatt

- £16 pro Jahr

Beispiele für Social-Engineering-Angriffe

Phishing, in der ein Angreifer oft per E-Mail Nachrichten versendet, die so aussehen, als kämen sie von einem seriösen Unternehmen, mit dem Absicht, Sie dazu zu bringen, Ihre Anmeldedaten herauszugeben oder eine Zahlung zu autorisieren, sind ein häufiges Beispiel für Social Engineering Anschläge. Sie tun dies oft, indem sie ein unwiderstehliches, zeitlich begrenztes Geschäft anbieten oder mit schlimmen Konsequenzen drohen (z drohende Überzahlung), um das Opfer in Panik zu versetzen und durchzuklicken, ohne darüber nachzudenken, was es ist tun.

Einige Angriffe dieser Art konzentrieren sich stattdessen auf das Erhalten Malware auf einen PC, indem Sie einen Benutzer davon überzeugen, dass es sich um legitime Software handelt. Als Adobe Flash noch verwendet wurde, sahen wir oft bösartige Websites, die Malware unter dem Deckmantel eines Flash-Player-Downloads verbreiteten. Sobald der Benutzer dazu verleitet wurde, es zu installieren, kann die Malware ihn ausspionieren, versuchen ihr Netzwerk kompromittieren oder Systemressourcen missbrauchen, um an Botnets teilzunehmen, Spam oder Mining zu versenden Kryptowährung.

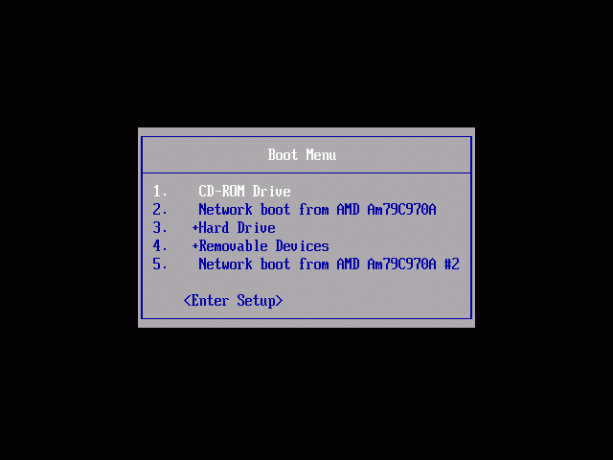

Betrug beim technischen Support. Zu den beliebtesten gehören gefälschte Supportanrufe vorgeben, von Microsoft zu sein. Ein berüchtigtes Beispiel informierte den Benutzer, dass er einen schweren hatte Malware Infektion, und „beweisen“ Sie dies, indem Sie den Benutzer die Windows-Ereignisanzeige öffnen lassen, eine Protokollanzeige, die zahlreiche zeigt völlig harmlose Fehler und Warnungen, die für jemanden einschüchternd wirken, der nicht weiß, wonach er sucht beim.

Einige Betrügereien des technischen Supports verwenden „Screenlocker“-Web-Popups, die den Browser einfrieren, um den Bildschirm eines Opfers vorübergehend zu deaktivieren Computer und weisen Sie ihn an, eine „offizielle Support-Telefonnummer“ anzurufen, die ähnlich wie funktioniert nicht verschlüsseln Ransomware, das selbst Elemente des Social Engineering verwendet.

„Scareware“, eine verwandte Kategorie, die häufig Online-Popups enthält, die Sie warnen, dass Ihr PC mit Malware infiziert ist, zusammen mit einem herunterladbaren „Anti-Malware“-Tool, das selbst bösartig ist.

Gezielte Täuschungsanrufe an oder von einem IT-Support-Team eines Unternehmens, z. B. um Anmeldedaten oder andere vertrauliche Informationen anzufordern.

Physische Social-Engineering-Angriffe können auf Ablenkung oder Inkongruenz beruhen, wie z Naomi Wus Beispiel einer leicht bekleideten Penetrationstesterin, die sich selbst mit einem Selfie-Stick filmt und gründlich ignoriert wird, während sie an Rezeption und Sicherheitspersonal vorbeispaziert, oder im Gegenteil, sich in den Hintergrund fügen, zum Beispiel indem Sie aussehen, als müssten Sie irgendwo sein, indem Sie ein Klemmbrett tragen, zielstrebig und zielstrebig gehen Hi-Vis tragen Zugriff auf eine sichere Website zu erhalten.

Einmal auf einer vermeintlich gesicherten Seite, kann der Angreifer auf Computer, Schlüssel oder Daten zugreifen, um sein Ziel zu kompromittieren. Das "böse MagdDer Angriff, auf den sich Wu in ihrem Video bezieht, betrifft oft das tatsächliche Personal eines Unternehmens (typischerweise ein Hotel). Nutzung ihres Zugangs, um das elektronische Gerät ihres Ziels zu kompromittieren, aber dies kann auch durch einen erfolgen Hochstapler.

Ein weiterer physischer Angriff, der sein Verfallsdatum bereits überschritten hat, aber überhaupt keine menschliche Interaktion erfordert, ist das „Ködern“. Ein von Malware befallener USB-Stick wird an einem einladenden Ort zurückgelassen, möglicherweise gekennzeichnet, um seinen Finder zu ermutigen, ihn an einen PC anzuschließen und zu überprüfen. Obwohl wir die Tage, an denen Windows-Autorun-Dateien von Wechselmedien ausgeführt werden durften, längst hinter uns gelassen haben, ist ein cleverer Name Programm und Readme-Datei auf dem Laufwerk könnten immer noch das richtige Ziel davon überzeugen, ihren eigenen Computer durch Ausführen zu sabotieren Sie.

Lesen Sie unsere Sicherheitsleitfaden für weitere Tipps für ein sichereres Online-Leben.

Du magst vielleicht…

Was ist Malware?

Was ist WPA2?

Warum Sie Ihr Betriebssystem auf dem neuesten Stand halten müssen

Was ist VDSL?

Was ist ADSL?

Ist Signal sicher? Wir haben Sicherheitsexperten zu der Messaging-App und Ihren Daten befragt

Warum unserem Journalismus vertrauen?

Trusted Reviews wurde 2004 gegründet, um unseren Lesern eine gründliche, unvoreingenommene und unabhängige Kaufempfehlung zu geben.

Heute haben wir jeden Monat Millionen von Benutzern aus der ganzen Welt und bewerten mehr als 1.000 Produkte pro Jahr.