Co to jest atak polegający na eskalacji uprawnień?

Atak polegający na eskalacji uprawnień ma miejsce, gdy złośliwemu użytkownikowi lub procesowi oprogramowania udaje się uzyskać wyższe uprawnienia – a tym samym większą kontrolę nad systemem komputerowym – niż zwykle.

Można to osiągnąć, wykorzystując błąd, lukę, słabą konfigurację w aplikacji lub systemie operacyjnym, wykorzystując skradziony login poświadczenia lub scenariusze socjotechniki mające na celu nakłonienie autoryzowanego użytkownika do udostępnienia złośliwemu procesowi lub użytkownikowi dostępu do rzeczy, których nie powinien.

Kaspersky Password Manager

Twoje cyfrowe działania stały się proste

Przechowuj swoje hasła i dokumenty w bezpiecznym prywatnym sejfie — i uzyskaj do nich dostęp jednym kliknięciem na wszystkich swoich urządzeniach.

- Kaspersky

- Roczne odnowienie

- 10,49 £ rocznie

Ataki skradzionych danych uwierzytelniających są bardzo dobrym przykładem tego, dlaczego powinieneś regularnie sprawdź, czy twoje hasła nie zostały naruszone. Inne exploity wykorzystują funkcje, które faktycznie działają tak, jak powinny, takie jak czcigodny

Eksploatacja Windows Sticky Key, który może wykorzystywać funkcje ułatwień dostępu do otwierania powłoki poleceń w niektórych wersjach systemu Windows.Najbardziej warte opublikowania ataki eskalacji przywilejów to te, które wykorzystują „dzień zerowy” (wcześniej nieznany) luki w oprogramowaniu, które nie zostały jeszcze wykryte i szeroko załatane (zabezpieczone przez oprogramowanie) aktualizacja).

Pojawiają się nowe luki w zabezpieczeniach związane z eskalacją uprawnień – i zazwyczaj są one natychmiast łatane – Co kilka tygodni. Zwykle nie są ogłaszane, dopóki poprawki nie będą dostępne, a większość z nich jest ograniczona do określonych aplikacji.

Warte opublikowania przykłady o szerszym zasięgu obejmują:

- 2021 podatność na zdalne wstrzyknięcie kodu w Apache Log4j wpłynął na dowolny serwer Java, który używał tego narzędzia do przechowywania swoich dzienników

- 2021 UlaKoszmar/SeriousSAM umożliwił nieuprzywilejowanym użytkownikom systemu Windows uzyskanie uprawnień administratora, wykorzystując dostęp do rejestru i Menedżera kont zabezpieczeń, który uwierzytelnia użytkowników lokalnych

- 2016 Brudna Krowa, co pozwalało nieuprzywilejowanym użytkownikom pisać do plików tylko do odczytu w systemie Linux, w tym do pliku haseł

- 2022 Brudna rura, wpływając na jądra Linuksa i Androida, pozwala nieuprzywilejowanym użytkownikom na wstrzykiwanie złośliwego kodu, który może być ponownie użyty do nadpisania plików haseł

I tak, główne luki często otrzymują całkowicie absurdalne nazwy.

Dobra wiadomość dla przeciętnych użytkowników jest taka, że większość tych luk wymaga dostępu do mniej uprzywilejowanego konta lokalnego do wykorzystania, a domowe komputery domyślnie zwykle nie narażają się na dostęp do Internetu w celu łatwego wykorzystania sposoby.

Czy grozi mi atak eskalacji uprawnień?

Jeśli Twoje standardowe konta użytkowników (i wszelkie konta używane przez określone aplikacje) są zabezpieczone: silne hasła i solidne zabezpieczenia sieci, takie jak odpowiednio skonfigurowana zapora ogniowa między systemami lokalnymi a szerszym Internetem, praktyczne zagrożenie dla przeciętnego użytkownika domowego jest minimalne.

Stanowi bardziej zagrożenie dla sieci biznesowych, hipernadzorców maszyn wirtualnych (serwerów hostujących i kontrolujących maszyny wirtualne, znaleźć zarówno w lokalnych sieciach korporacyjnych, jak i hostingu serwerów online) oraz w systemach dostępnych w Internecie, takich jak sieć lub gra serwery. Wspomniana przeze mnie podatność log4j można wykorzystać na niezałatanych wersjach Minecrafta, co pozwala złym aktorom na uruchamianie oprogramowania zarówno na podatnych serwerach, jak i podłączonych klientach.

Kaspersky Password Manager

Twoje cyfrowe działania stały się proste

Przechowuj swoje hasła i dokumenty w bezpiecznym prywatnym sejfie — i uzyskaj do nich dostęp jednym kliknięciem na wszystkich swoich urządzeniach.

- Kaspersky

- Roczne odnowienie

- 10,49 £ rocznie

Nie trzeba dodawać, że deweloper Minecrafta, należący do Microsoftu Mojang, szybko wprowadził łatki dla oficjalnych wersje klienta, ale niektóre zmodyfikowane wersje klienta i serwera zostały ujawnione do momentu ręcznego poprawione.

Jako użytkownik, jeśli aktualizujesz swój system operacyjny i oprogramowanie, nie masz się czym martwić. Wiele pakietów antywirusowych i zabezpieczających zawiera skanery aktualizacji i luk w zabezpieczeniach, które pomogą Ci nadążyć.

Jeśli jesteś administratorem systemu, bycie świadomym luk w zabezpieczeniach, gdy tylko zostaną one ogłoszone, i upewnienie się, że szybko stosujesz poprawki, to znacząca część Twoich obowiązków.

Możesz lubić…

Malware Escobar „może siać spustoszenie na kontach bankowych ofiar”

Co to jest złośliwe oprogramowanie Escobar?

Jak wyłączyć i usunąć historię lokalizacji Google

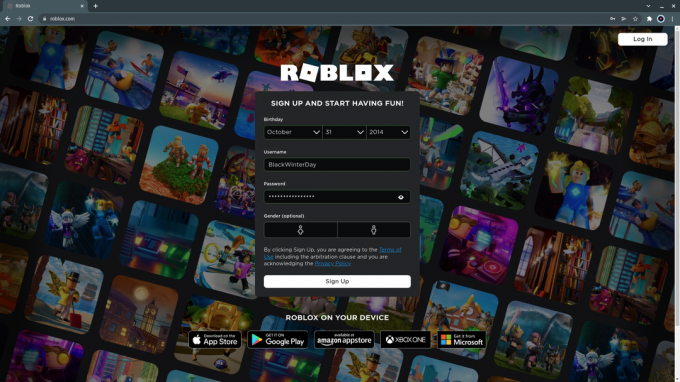

Jak utworzyć i zarządzać kontem Roblox poniżej 13 roku życia dla dziecka?

Jak włączyć kontrolę rodzicielską na kontach Roblox 13+?

Zrozumienie kontroli rodzicielskiej i ryzyka w Roblox

Dlaczego ufać naszemu dziennikarstwu?

Założona w 2004 roku firma Trusted Reviews istnieje, aby udzielać naszym czytelnikom dokładnych, bezstronnych i niezależnych porad dotyczących tego, co kupić.

Dziś mamy miliony użytkowników miesięcznie z całego świata i oceniamy ponad 1000 produktów rocznie.