Czym jest Tor?

Słyszałeś nazwę Tor, ale nie wiesz, co to jest? Oto krótkie wprowadzenie do routera Onion, z czym wiąże się korzystanie z przeglądarki Tor w celu zachowania prywatności i czym są witryny .onion.

Tor, skrót od The Onion Router, to anonimowy darknet peer-to-peer zaprojektowany w celu zwiększenia prywatności i odporności na cenzurę i nadzór. Możesz go użyć, aby uzyskać dostęp zarówno do standardowych stron internetowych z odrobiną dodatkowej prywatności i bezpieczeństwa, jak i do specjalnych stron .onion, do których można dotrzeć tylko po połączeniu z siecią Tor.

Termin „darknet” ma różne złowieszcze podteksty, ale jego współczesne użycie odnosi się po prostu do sieci komputerów, które używają Internetu do przesyłania danych ale jest dostępny tylko przy użyciu określonego oprogramowania, konfiguracji sieci lub autoryzacji (hasła, klucze lub ograniczenia oparte na adresie IP dla przykład).

Ogólny termin „sieć nakładkowa” jest używany do opisania tej praktyki prowadzenia jednej sieci komunikacyjnej na drugiej. W praktyce darknet ma wiele wspólnego z korporacyjną siecią VPN, w której osoby pracujące zdalnie łączą się z siecią biurową i otrzymują lokalny adres z lokalnym dostępem do tej sieci.

Ludzie mają tendencję do używania terminu „darknet” w tym samym tchu, co „ciemna sieć”. Jak ustaliliśmy, darknet to sieć komputerów, które wykorzystują infrastrukturę internetową do hostowania i wysyłaj dane, które są dostępne tylko dla osób korzystających z odpowiedniego narzędzia, aby uzyskać do nich dostęp, takiego jak Tor sieć.

Ciemna sieć składa się ze stron internetowych, które są dostępne tylko za pośrednictwem darknetu, takich jak strony cebulowe w sieci Tor. Głęboka sieć odnosi się do witryn, które nie są indeksowane przez wyszukiwarki, począwszy od witryn i usług wymagających logowania, aby uzyskać dostęp do stron bez linków prowadzących do nich z innych miejsc w sieci. Wiele witryn cebulowych nie jest nigdzie zaindeksowanych i można uzyskać do nich dostęp tylko wtedy, gdy masz do nich bezpośredni adres, co czyni je głębokimi witrynami internetowymi.

Normalna sieć poza Torem jest dla porównania określana jako „sieć powierzchniowa” lub „czysta sieć” – w tym artykule będę używał tego ostatniego terminu.

Bezpieczne połączenie Kaspersky VPN – 34% taniej

Bezpieczny sposób na korzystanie z sieci bez uszczerbku dla szybkości jest teraz 34% taniej i wynosi 34,13 GBP rocznie, co odpowiada 2,84 GBP miesięcznie, z zasięgiem do 5 urządzeń.

Kompatybilny z systemami Android™ i iOS®

- Kaspersky

- Było 52,50 £

- 34,13 GBP/rok (równowartość 2,84 GBP miesięcznie)

Środki ostrożności i prywatność

Kiedy jesteś połączony z Torem, na przykład przez przeglądarkę Tor, Twój dostawca usług internetowych może zobaczyć, że masz połączenie z przekaźnikiem Tora, ale Twój ruch jest szyfrowany. Jak z VPN, ta warstwa anonimowości działa tylko do momentu zalogowania się w usłudze powiązanej z Twoją tożsamością, takiej jak Google lub Facebook, więc prawdopodobnie najlepiej tego nie robić.

Niektóre usługi, takie jak bezpieczny dostawca poczty e-mail ProtonMail, mają dedykowane strony cebulowe i mogą być bezpiecznie połączone przez Tora, ale jeśli próbujesz być anonimowy, powinieneś oddzielić usługi, z których korzystasz na Tor, od tych, z których korzystasz na co dzień podstawa.

Facebook ma też witrynę cebulową. Może to być przydatne do kontaktowania się z przyjaciółmi i rodziną, jeśli znajdujesz się po złej stronie blokady komunikacji internetowej na poziomie stanowym, ale ja bym osobiście niechętnie ufać oświadczeniom o prywatności firmy, której cały model biznesowy opiera się na sprzedaży oczu swoich użytkowników reklamodawców.

Wreszcie, ponieważ Tor szyfruje tylko ruch TCP, powinieneś unikać korzystania z usług takich jak Skype, które mogą ujawnić Twój pierwotny adres IP przez UDP. Z podobnych przyczyn wycieku danych nie należy go używać do torrentowanie.

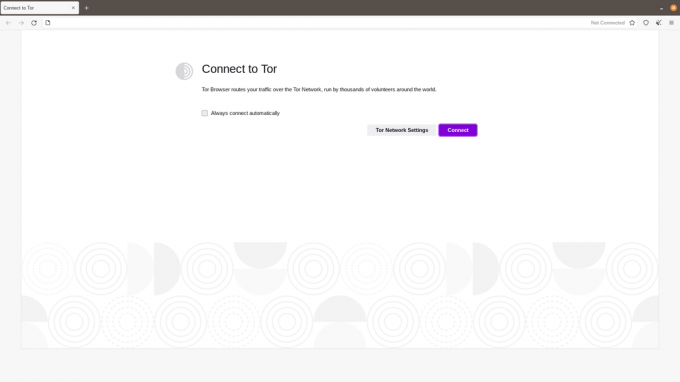

Instalowanie przeglądarki Tor

W dzisiejszych czasach dostanie się do Tora jest banalnie łatwe. Iść do https://www.torproject.org/download/ i pobierz odpowiednią wersję dla swojego systemu operacyjnego. Uruchom go, a otrzymasz ekran połączenia. Prawdopodobnie będziesz chciał zaznaczyć to pole, aby zawsze łączyć się automatycznie, aby natychmiast łączyć się z siecią Tor przy każdym uruchomieniu przeglądarki.

Jeśli jesteś w kraju lub łączysz się przez usługę, która próbuje aktywnie blokować Tora, może być konieczne skonfigurowanie Ustawienia sieci Tor przeglądarki, aby korzystać z mostu, ale większość użytkowników może ignorować ustawienia zaawansowane, dopóki nie będą mieć konkretnych potrzeb z nich.

Co jest na Torze?

Domyślnie przeglądarka Tor używa wersji Tor wyszukiwarki Duck Duck Go, aby umożliwić normalne przeszukiwanie czystej sieci, po prostu uzyskując dostęp za pośrednictwem Tora, aby uzyskać dodatkową prywatność. Jest to najważniejsze zastosowanie dla większości ludzi.

Jeśli jednak chcesz uzyskać dostęp do witryn cebulowych, musisz wykonać jeszcze kilka kroków, chociaż nie zalecamy tego żadnemu czytelnikowi, chyba że ma konkretną, prawną potrzebę.

Wiele znanych witryn cebulowych jest promowanych w przejrzystej sieci. Na przykład BBC listy jego witryny cebulowe, uruchomione w 2019 r., na łatwej do przeszukiwania, przejrzystej witrynie internetowej. Znajdziesz jego główną anglojęzyczną usługę dark web na https://www.bbcnewsd73hkzno2ini43t4gblxvycyac5aw4gnv7t2rccijh7745uqd.onion/. Znajdziesz innych dyskutowanych na forach internetowych entuzjastów Tora, takich jak r/Tor.

Bezpieczne połączenie Kaspersky VPN – 34% taniej

Bezpieczny sposób na korzystanie z sieci bez uszczerbku dla szybkości jest teraz 34% taniej i wynosi 34,13 GBP rocznie, co odpowiada 2,84 GBP miesięcznie, z zasięgiem do 5 urządzeń.

Kompatybilny z systemami Android™ i iOS®

- Kaspersky

- Było 52,50 £

- 34,13 GBP/rok (równowartość 2,84 GBP miesięcznie)

Wielu dziennikarzy i publikacji korzysta Bezpieczne upuszczanie ( http://sdolvtfhatvsysc6l34d65ymdwxcujausv7k5jk4cy5ttzhjoi6fzvyd.onion/) dzięki czemu źródła mogą anonimowo udostępniać dokumenty i dmuchać w gwizdek przy zmniejszonym ryzyku ujawnienia.

Tymczasem w samym Torze obok kilku pająków cebulowych istnieją staromodne katalogi linków. Tylko nie oczekuj błyszczącej wydajności wyszukiwania Google i Bing, ponieważ witryny cebulowe są odporne na tradycyjne automatyczne roboty wyszukiwarek.

Chociaż organy ścigania i inne agencje rządowe z radością przeglądają, używają, przejmują i prowadzą witryny w sieci Tor, jest to w dużej mierze nieuregulowany i niefiltrowany przestrzeń - usłyszysz od wspomnianych agencji tylko wtedy, gdy zrobiłeś coś, czego nie powinieneś i wpadłeś w jeden z ich nielegalnych działalność.

Spodziewaj się więcej oszustw, złośliwego oprogramowania, ataków phishingowych, losowego porno, witryn doxxingowych, prania pieniędzy i nieuczciwych produktów podczas swobodnego przeglądania, niż w czystej sieci. Jest to niejasno interesujące zarówno jako powrót do pewnych części wczesnej sieci, jak i spojrzenie na Internet jest obskurny, ale jeśli nie ma Cię tu ze względów bezpieczeństwa, sprytność niskiej jakości się starzeje szybki.

Możesz lubić…

Co to jest oprogramowanie ransomware?

Jak chronić system Windows przed oprogramowaniem ransomware?

Czym jest cyberprzemoc?

Co to jest DNS?

Co to jest prywatny przekaźnik iCloud?

Jak wyłączyć Microsoft Defender

Dlaczego ufać naszemu dziennikarstwu?

Założona w 2004 roku firma Trusted Reviews istnieje, aby udzielać naszym czytelnikom dokładnych, bezstronnych i niezależnych porad dotyczących tego, co kupić.

Dziś mamy miliony użytkowników miesięcznie z całego świata i oceniamy ponad 1000 produktów rocznie.